Una nueva versión más simple de la autenticación de dos factores podría ampliar su protección a muchos dispositivos inteligentes que actualmente no pueden soportarla. Investigadores de los Laboratorios Nacionales Sandia han anunciado una forma más eficiente de generar y enviar códigos de seguridad temporales. A diferencia de los métodos convencionales, la nueva técnica no depende del tiempo, lo que podría ayudar a proteger dispositivos pequeños y remotos conectados a la red, como drones, sensores remotos, equipos agrícolas y sistemas de control industrial.

La seguridad de los dispositivos electrónicos pequeños conectados a internet ha sido un tema de interés para el gobierno estadounidense. En 2024, el Instituto Nacional de Estándares y Tecnología (NIST) publicó un borrador de normas para criptografía sobre lo que denomina “dispositivos con recursos limitados”.

“Este trabajo puede basarse en esos algoritmos”, dijo Chris Jenkins, el investigador de ciberseguridad de Sandia que inventó el nuevo método.

Un código de seguridad temporal, también conocido como autenticación de dos factores, suele asociarse con cuentas en línea, como las de banca, pero también puede proteger dispositivos físicos, como medidores eléctricos inteligentes que requieren que los usuarios inicien sesión para cambiar la configuración. Sin embargo, muchos dispositivos inteligentes carecen de la potencia de procesamiento, el ancho de banda de red o la conexión GPS necesarios, lo que los hace vulnerables a ciberataques.

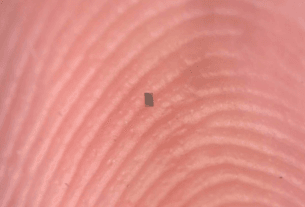

Jenkins dijo que su técnica es tan simple que cree que podría permitir que un dispositivo tan básico como un termostato genere su propio código de autenticación, sin una marca de tiempo GPS, y lo pase directamente a un usuario autorizado a través de una red de datos bajos. Su equipo ha probado con éxito la nueva técnica en una aplicación de teledetección.

Una nueva técnica simplifica una ciberdefensa engañosamente compleja

La autenticación de dos factores es una rutina de seguridad común que requiere que los usuarios proporcionen un código temporal adicional para iniciar sesión. El código suele aparecer por mensaje de texto, correo electrónico o una aplicación de autenticación. Sin embargo, en segundo plano, esta es una transacción sorprendentemente compleja, afirmó Jenkins.

“Aunque puede parecer que el código de seguridad proviene de su banco, muchas veces este utiliza un proveedor externo”, dijo. “Y luego, el proveedor incluso contacta a un proveedor de telecomunicaciones, y este es quien le envía el código a su teléfono. Posteriormente, el proveedor también lo envía de vuelta a su banco”.

¿Y el código en sí? Se basa en la hora. Los bancos pueden obtenerla de sus servidores, mientras que los sensores ambientales y otros dispositivos remotos suelen obtener la hora del GPS.

La versión más sencilla de Jenkins funciona directamente entre dos dispositivos sin necesidad de terceros ni una infraestructura de TI extensa. Esto significa que los dispositivos pueden usarlo en conexiones de red propensas a interrupciones o retrasos, ya sea de forma involuntaria o intencional.

“Algunos de estos son sistemas de bajo consumo que sólo se activan de vez en cuando”, dijo Jenkins.

El nuevo método no necesita saber la hora, por lo que los dispositivos no necesitan una conexión GPS, y utiliza recursos computacionales mínimos, lo que es ideal para dispositivos diseñados para minimizar el tamaño, el peso y el uso de energía.

“Normalmente, muchos de estos dispositivos no tienen la misma capacidad de procesamiento que un teléfono celular o una computadora”, por lo que no pueden ejecutar software complejo de ciberseguridad, explicó Jenkins. Sus recursos informáticos, añadió, son más parecidos a los de un termostato o una lavadora.

En 2016, cerca de 100.000 routers, cámaras web y otros pequeños dispositivos conectados a internet se infectaron con un malware peligroso llamado Mirai. Protegidos únicamente por un nombre de usuario y una contraseña, los dispositivos apenas representaron un desafío para el código agresivo que, tras unas cuantas conjeturas, se conectó automáticamente y reconfiguró los dispositivos para lanzar ciberataques masivos y coordinados contra los servidores. Muchos dispositivos siguen siendo vulnerables a malware como Mirai.

Pero la nueva y ligera autenticación Sandia es una forma sencilla de protegerlos. Al igual que la autenticación de dos factores convencional, más compleja, obliga al malware a generar un código adicional al nombre de usuario y la contraseña, lo que dificulta mucho más el acceso al dispositivo y su infección.

Jenkins diseñó originalmente la defensa con una aplicación diferente: proteger aeronaves militares contra posibles hackers. Muchas aeronaves utilizan una red de comunicaciones relativamente básica para conectar diferentes sistemas a bordo, por lo que también requieren ciberdefensas ligeras.

“Ya teníamos esto planeado para un sistema de armas. Ese era el objetivo inicial”, dijo Jenkins. “Pero pensamos: ¿no podríamos modificarlo y que funcionara para la autenticación de sistemas remotos?”

Ahora, espera que su defensa ayude a proteger incluso el dispositivo más humilde conectado a Internet.

Fuente: Tech Xplore.