Un nuevo estudio realizado por un investigador de la SUTD y sus colaboradores presenta un ataque de minería conjunta que anula una suposición de larga data sobre la economía de seguridad de Bitcoin. Bitcoin es conocido por su diseño seguro, basado en pruebas de trabajo que exigen un enorme esfuerzo computacional para añadir cada bloque a la cadena. Sin embargo, se vuelve vulnerable a ataques en grupos de minería, donde los usuarios combinan su capacidad computacional para asegurar pagos más estables. Más del 80% de la capacidad computacional de Bitcoin ahora se ejecuta en un puñado de grupos abiertos.

Ataques anteriores a pools abiertos, como la Retención de Bloques (BWH) y sus sucesores, la Bifurcación Tras Retención (FAW), la Retención con Ajuste de Potencia (PAW) y la Retención de Bifurcación bajo una Extorsión de Protección (FWAP), demostraron cómo los infiltrados podían manipular las reglas. En estos esquemas, los atacantes se unen a un pool, retienen bloques válidos y fuerzan bifurcaciones que inclinan las recompensas a su favor.

Sin embargo, hay un problema. Cuando varios pools se atacan entre sí, todos salen perdiendo. Este estancamiento, conocido como el “dilema del minero”, se ha considerado durante mucho tiempo una característica inevitable de los juegos de minería en pool.

El profesor Zhou Jianying de la Universidad de Tecnología y Diseño de Singapur (SUTD) y sus colaboradores desafiaron esa visión en su nuevo estudio, “Minería egoísta infiltrada: pensar en ganar-ganar para escapar de los dilemas“, que se presentó en la 20ª Conferencia ACM Asia sobre Seguridad Informática y de las Comunicaciones.

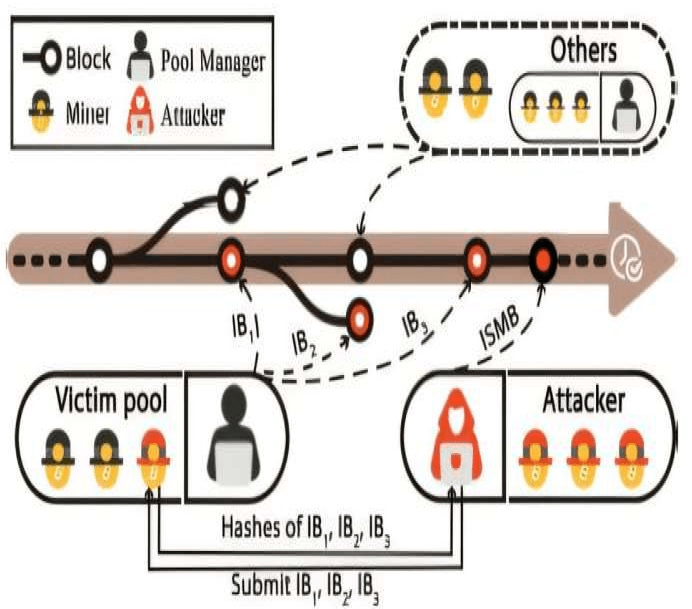

En colaboración con investigadores chinos, el equipo desarrolló una estrategia que permite a los atacantes crear un bloque privado con una ventaja garantizada de un bloque sobre la cadena pública. Conocido como Minería Autoísta Infiltrada (ISM), este novedoso ataque podría transformar la economía de la minería agrupada.

En el ISM, un infiltrado que encuentra un bloque de prueba de trabajo completo, conocido como bloque de infiltración, no lo publica inmediatamente. En su lugar, el atacante lo utiliza como base para una tarea de minería secreta, con el objetivo de añadir otro bloque privado. Si tiene éxito, el atacante libera el bloque de infiltración al grupo de víctimas y rápidamente continúa con el bloque privado, asegurándose de que ambos sean aceptados en la cadena.

De esta forma, el atacante obtiene el doble: una recompensa por el bloque privado y una recompensa compartida del pool. Si el bloque privado falla, el bloque de infiltración retenido puede usarse para activar una bifurcación, similar a FAW.

La diferencia crucial radica en que el bloque “one-leader” del ISM permite a los atacantes obtener recompensas sin rivales, en lugar de apostar por bifurcaciones. Esto transforma la economía del juego. Los investigadores demostraron que el ISM puede evitar por completo el dilema del minero, permitiendo que dos o más grupos atacantes se beneficien simultáneamente. Es la primera vez que se establece tal resultado.

“El ISM constituye un avance significativo, ya que proporciona la primera prueba teórica de que la minería conjunta entre múltiples atacantes puede generar un equilibrio de Nash con ganancias simultáneas y condiciones de ganancia explícitas, lo que contradice la idea, arraigada, de que los ataques mutuos reducirán las ganancias de todos”, explicó el profesor Zhou.

El análisis cuantitativo confirmó la ventaja del ISM sobre otros ataques. Bajo ciertos parámetros, el ISM ofrece hasta 1,52 veces más recompensas que la FAW.

A diferencia del PAW, no requiere un reequilibrio dinámico complejo de la potencia minera. Tampoco depende de pagos de extorsión entre pools, a diferencia de la FWAP. Su simplicidad hace que el ISM sea más práctico y, al mismo tiempo, más preocupante.

Las implicaciones más generales son alarmantes. Si el ISM se extiende, incluso los pools pequeños podrían verse tentados a atacar, ya que la ventaja competitiva reduce el riesgo de pérdidas. Mientras tanto, los mineros honestos podrían ver disminuir su participación en las recompensas, lo que intensificaría la presión hacia la centralización. Con el tiempo, la infiltración repetida podría erosionar la confianza en los pools abiertos y distorsionar sutilmente la imparcialidad de la red, incluso cuando no se observan bifurcaciones obvias.

“Esta expansión de la superficie de ataque es lo que hace que ISM sea peligroso”, afirmó el profesor Zhou. “No sólo da ventaja a los grandes pools. También puede atraer a los más pequeños, mermando los ingresos de los mineros honestos y desestabilizando el equilibrio de la red”.

El estudio también buscó maneras de mitigar el ataque. El equipo propuso una contramedida a nivel de pool que exige a los mineros depositar, con penalizaciones si se detectan bloques retenidos.

Las simulaciones demostraron que incluso depósitos modestos, combinados con una mejor monitorización de bloques obsoletos, podrían eliminar el margen de beneficio del atacante. Dado que estas medidas pueden implementarse a nivel de pool sin alterar el protocolo de Bitcoin, se consideran viables en la práctica.

El equipo advierte que la inteligencia artificial podría acelerar aún más la búsqueda de estrategias rentables, permitiendo a los atacantes ajustar los niveles de infiltración y adaptarse en tiempo real. La comunidad necesitará no sólo mejores defensas de grupo, sino también una monitorización coordinada y protecciones más robustas en la capa de red para mantenerse al día.

El profesor Zhou señaló: “Nuestro trabajo demuestra cómo un pequeño cambio de estrategia puede alterar por completo el equilibrio de la minería de Bitcoin. El reto para la comunidad de seguridad blockchain ahora es anticipar el siguiente cambio y estar preparados con contramedidas antes de que se afiance”.

Fuente: Tech Xplore.